Een aantal weken geleden heb ik mijn eerste blog over het onderwerp ''vulnerability management'' gepubliceerd. Hierin staan stap 1 en stap 2 van het vulnerability management proces omschreven. Als je deze blog nog niet hebt gelezen, raad ik je dat zeker aan om te doen.

Vulnerability management is een cruciaal proces voor organisaties om proactief beveiligingsproblemen in hun systemen, netwerken en applicaties te identificeren en aan te pakken. Na de initiële beoordeling van kwetsbaarheden is de volgende cruciale stap het stellen van prioriteiten. In deze stap worden de kwetsbaarheden geëvalueerd op basis van hun ernst en potentiële impact, om zo de volgorde te bepalen waarin ze moeten worden aangepakt. In deze blog ga ik dieper in op deze stap.

Om het geheugen even op te frissen staan stap 1 en 2 van het vulnerability managementproces hieronder kort samengevat. Na deze twee stappen behandelen we uitgebreid stap 3 van dit proces.

Stap 1: Discovery

De eerste stap in vulnerability management is het identificeren van alle assets in de IT-infrastructuur van een organisatie, inclusief hardware, software en netwerkapparaten. Dit kan worden gedaan met behulp van geautomatiseerde tools zoals netwerkscanners, tools voor assessment van devices en scanners voor kwetsbaarheden.

Stap 2: Assessment

Zodra de assets zijn geïdentificeerd is de volgende stap het beoordelen van de kwetsbaarheden in elk asset. Vulnerability assessment tools kunnen worden gebruikt om te scannen op bekende kwetsbaarheden en deze worden gepresenteerd in een rapport.

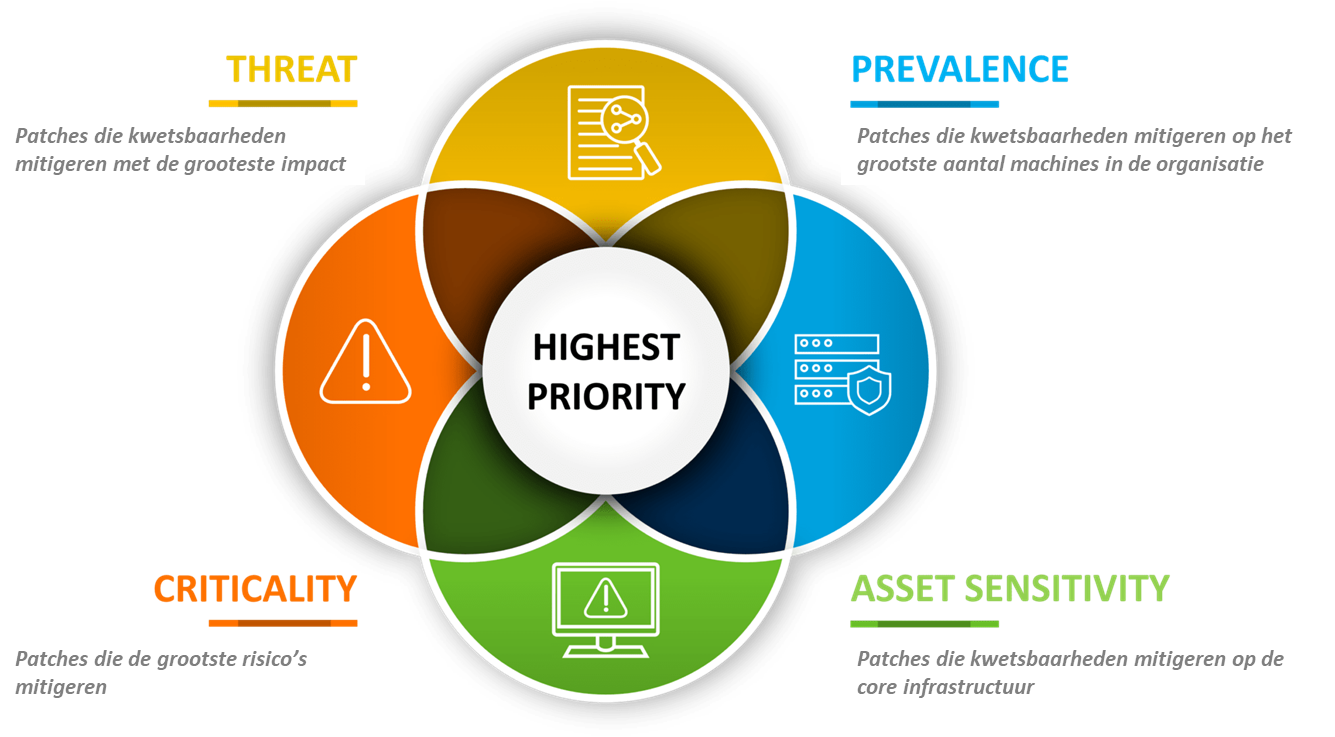

Stap 3: Prioritering voor effectieve risicobeperking

Ook voor de prioritering is een best practice om onderstaand stappenplan te gebruiken.

1. Ernst beoordelen: Het eerste aspect van prioritering is het beoordelen van de ernst van elke kwetsbaarheid. Ernstniveaus worden meestal toegewezen op basis van industriestandaarden of gevestigde kaders, zoals het Common Vulnerability Scoring System (CVSS). Bij deze beoordeling wordt rekening gehouden met factoren zoals de exploiteerbaarheid van de kwetsbaarheid, de mogelijke impact op de vertrouwelijkheid van de data welke op de systemen aanwezig is, integriteit en beschikbaarheid, en het gemak van herstel.

2. Impact beoordelen: Het begrijpen van de potentiële impact van een kwetsbaarheid is cruciaal voor effectieve prioritering. Het gaat om het overwegen van de waarde van het getroffen asset, de gevoeligheid van de gegevens die het verwerkt middels dit asset en de mogelijke gevolgen van een succesvolle exploit. Een kritieke kwetsbaarheid in een klantendatabase kan bijvoorbeeld een grotere impact hebben dan een kwetsbaarheid in een interne development server.

3. Exploitatie potentieel beoordelen: Tijdens de prioritering moet ook rekening gehouden worden met de waarschijnlijkheid dat een kwetsbaarheid wordt misbruikt. Dit vereist beoordeling van factoren zoals de beschikbaarheid van openbaar beschikbare exploits, de zichtbaarheid van de kwetsbaarheid in hacker communities en de potentiële interesse van aanvallers om zich op een specifieke kwetsbaarheid te richten. Kwetsbaarheden met een hoger misbruikpotentieel moeten prioriteit krijgen om dreigende risico's te beperken.

4. De complexiteit van de exploit fix beoordelen: De complexiteit van de oplossing van een exploit is een andere cruciale factor waarmee rekening moet worden gehouden. Sommige kwetsbaarheden kunnen worden verholpen door eenvoudige maatregelen, zoals het toepassen van een beveiligingspatch of het updaten van softwareversies. Andere kunnen echter uitgebreidere wijzigingen vereisen, zoals aanpassingen aan de architectuur of het herschrijven van code. Bij het stellen van prioriteiten moet rekening worden gehouden met de inspanningen, middelen en mogelijke verstoringen die gepaard gaan met het verhelpen van elke kwetsbaarheid.

5. Afwegingen vanuit de Business: Prioritering moet een balans vinden tussen beveiligingsvereisten en zakelijke behoeften. Hoewel beveiliging van het grootste belang is, moeten organisaties ook rekening houden met operationele vereisten, zoals systeembeschikbaarheid en kritieke bedrijfsprocessen. Kritieke kwetsbaarheden die de crown jewels aantasten, hebben bijvoorbeeld mogelijk onmiddellijke aandacht nodig, terwijl kwetsbaarheden in minder kritieke gebieden voor een latere fase kunnen worden ingepland.

6. Continue monitoring en beoordeling: Prioritering is een continu proces, omdat nieuwe kwetsbaarheden naar voren komen en bestaande kwetsbaarheden worden aangepakt. Het is essentieel om een regelmatig beoordelingsproces in te stellen om prioriteiten opnieuw te beoordelen op basis van het zich ontwikkelende bedreigingslandschap, veranderingen in zakelijke vereisten en updates van gegevens over kwetsbaarheden. Continue monitoring zorgt ervoor dat de meest kritieke kwetsbaarheden altijd snel worden aangepakt.

7. Communicatie en samenwerking: Effectieve prioritering vereist samenwerking tussen verschillende teams, zoals de het security team, IT Operations en key business units. Transparante communicatie helpt ervoor te zorgen dat iedereen de redenering achter de prioriteringsbeslissingen begrijpt en hun inspanningen dienovereenkomstig kan afstemmen. Het is ook belangrijk om de prioriteitsstrategie te communiceren aan het senior management en de belanghebbenden om de nodige steun en resources te verkrijgen.

Conclusie

Door deze best practices voor het prioriteren van kwetsbaarheden te volgen, kunnen organisaties hun inspanningen voor risicobeperking optimaliseren en de meest kritieke bedreigingen snel aanpakken. Kwetsbaarheidsbeheer moet worden gezien als een iteratief proces, dat zich voortdurend aanpast aan nieuwe uitdagingen en opkomende kwetsbaarheden. Door effectieve prioritering kunnen organisaties hun beveiligingspositie verbeteren en de potentiële impact van cyberdreigingen op hun activiteiten en reputatie minimaliseren.

Als je geïnteresseerd bent in het sparren over dit onderwerp of als je meer informatie wilt, raad ik aan om contact op te nemen met Roger Gulpers. Hij staat klaar om je te helpen en je vragen te beantwoorden.