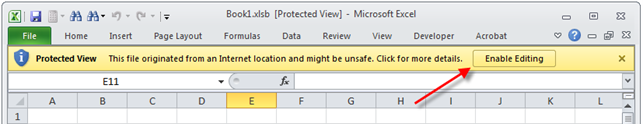

Iedereen kent het wel, wanneer je een (extern) document via mail opent, de beveiligde weergave voorkomt dat je het document, presentatie of sheet kan aanpassen en opent in de ‘read only’ modus. Deze weergave is bedoeld om het risico op potentieel schadelijke bestanden te verminderen.

Hackers proberen vaak beveiligingsmaatregelen zoals de "Beveiligde Weergave" in programma's zoals Microsoft Excel te omzeilen door verschillende technieken toe te passen. Hoewel de beveiligde weergave bedoeld is om het risico van het openen van potentieel schadelijke bestanden te verminderen, zijn er manieren waarop kwaadwillenden proberen dit te omzeilen:

• Social engineering: Hackers kunnen proberen gebruikers te misleiden door middel van social engineering. Ze kunnen bijvoorbeeld een bestand versturen dat er legitiem uitziet en gebruikers vragen de beveiligde weergave uit te schakelen om de volledige functionaliteit van het bestand te benutten. Dit kan gebeuren via overtuigende e-mails of berichten waarin wordt gevraagd om acties uit te voeren die de beveiliging omzeilen.

• Zero-day exploits: Soms ontdekken hackers zwakke plekken in de beveiligingsmechanismen van software die nog niet bekend zijn bij de ontwikkelaars of het grote publiek. Ze kunnen dan zero-day exploits gebruiken om de beveiligde weergave te omzeilen en schadelijke code uit te voeren voordat er een patch beschikbaar is om de kwetsbaarheid te verhelpen.

• Malware-technieken: Bepaalde vormen van malware kunnen specifiek zijn ontworpen om beveiligingsmaatregelen te omzeilen. Dit kan bijvoorbeeld door het activeren van bestanden die in eerste instantie onschadelijk lijken, maar later schadelijke code downloaden of uitvoeren nadat de beveiligde weergave is uitgeschakeld.

• Scripting en macro's: Hackers kunnen kwaadaardige scripts of macro's insluiten in bestanden, die vervolgens proberen de beveiligde weergave te omzeilen door gebruikers te verleiden deze in te schakelen. Zodra deze scripts of macro's actief zijn, kunnen ze schadelijke acties uitvoeren op het systeem.

Om deze beveiligingsrisico's te minimaliseren, is het belangrijk om altijd voorzichtig te zijn bij het openen van bestanden, met name van onbekende bronnen. Gebruikers moeten de beveiligde weergave niet uitschakelen tenzij ze er absoluut zeker van zijn dat het bestand veilig is.

Wat kan ik zelf doen?

• Schakel de Beveiligde Weergave niet uit: Houd altijd Beveiligde Weergave ingeschakeld voor bestanden waarover je twijfelt, vooral als ze afkomstig zijn van onbekende of onbetrouwbare bronnen.

• Schakel de inhoud of macro's niet in: Bestanden vragen vaak gebruikers om inhoud of macro's in te schakelen om bepaalde acties uit te voeren. Schakel deze niet in, tenzij je de bron vertrouwt.

• Scan het bestand: Gebruik gerenommeerde antivirussoftware om het bestand te scannen. Dit kan helpen bij het identificeren en verminderen van mogelijke bedreigingen.

• Meld het probleem: Als je denkt dat het bestand kwaadaardig is, meld het dan aan je IT-afdeling, IT-dienstverlener of de relevante autoriteiten. Je kunt het ook aan Microsoft melden als het gerelateerd is aan hun software.

• Werk je antivirus- en software bij: Zorg ervoor dat je antivirussoftware en Office programma’s up-to-date zijn. Software-updates omvatten vaak beveiligingspatches die bekende kwetsbaarheden aanpakken.

• Wees voorzichtig: Wees altijd voorzichtig bij het downloaden van bestanden van internet, vooral als ze je vragen beveiligingsfuncties zoals Beveiligde Weergave uit te schakelen.

Onthoud dat het hoofddoel van Beveiligde Weergave is om de beveiliging te verbeteren door potentieel schadelijke inhoud te isoleren. Als een bestand je probeert te overtuigen deze bescherming uit te schakelen, kan dit een teken zijn van een beveiligingsrisico. Let op! Vertrouw dus niet zomaar iedereen, want ook interne zenders kunnen virussen, mallware en/of payloads verspreiden.

Wat zijn payloads?

Een 'payload' verwijst naar de specifieke actie of code die wordt uitgevoerd door kwaadaardige software (zoals malware of virussen) nadat deze op een doelcomputer is geïnstalleerd of geactiveerd. Het vertegenwoordigt het schadelijke doel of de schadelijke actie die de malware uitvoert nadat deze is geactiveerd. Een payload kan verschillende vormen aannemen, afhankelijk van het type malware en het doel van de aanvaller. Enkele voorbeelden van payloads zijn:

• Beschadiging van gegevens: Dit kan het wissen van bestanden, versleutelen van gegevens (zoals bij ransomware) of het verstoren van normale systeemfunctionaliteit omvatten.

• Het installeren van achterdeurtjes: Malware kan achterdeurtjes creëren waardoor een aanvaller toegang krijgt tot het systeem voor andere aanvallen en/of verdere verspreiding.

• Spionage en gegevensdiefstal: Sommige malware is ontworpen om vertrouwelijke informatie te stelen, zoals inloggegevens, persoonlijke gegevens of bedrijfsgeheimen.

• Botnet-activiteiten: Malware kan computers in een botnet transformeren, waardoor ze kunnen worden gebruikt voor gecoördineerde aanvallen of spamcampagnes.

Het is belangrijk om de term 'payload' te begrijpen in de context van cyberbeveiliging en malware, omdat het de schadelijke actie vertegenwoordigt die een bedreiging vormt voor computersystemen en gegevens. Systemen worden vaak beschermd door antivirusprogramma's en beveiligingsmaatregelen die zijn ontworpen om dergelijke kwaadaardige payloads te detecteren en te blokkeren.

Wat doet Valid om je te beschermen?

Binnen Valid gebruiken we standaard verschillende technieken, processen en software voor beveiliging van je systemen, waaronder Defender for Endpoint. Dit is onderdeel van de Microsoft Defender Security Suite en biedt verschillende lagen van beveiliging om systemen te beschermen tegen schadelijke payloads en aanvallen. Een aantal manieren waarop Defender for Endpoint beschermt tegen payloads:

• Geavanceerde dreigingsdetectie: De software maakt gebruik van geavanceerde algoritmen en machine learning om verdachte activiteiten te detecteren. Het analyseert gedragingen en kenmerken van bestanden en processen om potentiële bedreigingen te identificeren.

• Real-time bescherming: Defender for Endpoint biedt real-time bescherming tegen verschillende soorten malware, waaronder die met schadelijke payloads. Het scant bestanden en activiteiten continu om bedreigingen direct te blokkeren.

• Cloud-gebaseerde beveiliging: De cloud-infrastructuur van Microsoft wordt gebruikt om bedreigingen te identificeren en te blokkeren voordat ze zelfs maar het lokale systeem bereiken. Dit maakt gebruik van up-to-date informatie over nieuwe bedreigingen.

• Sandboxes en isolatie: Verdachte bestanden kunnen in een veilige geïsoleerde omgeving worden uitgevoerd om te voorkomen dat eventuele payloads schade aanrichten aan het hoofdsysteem. Dit wordt vaak gedaan in een 'sandbox'-omgeving waar bestanden veilig kunnen worden geanalyseerd.

• Netwerkbewaking en -beveiliging: Defender for Endpoint controleert netwerkverkeer en detecteert verdachte communicatie die duidt op aanvallen of pogingen om schadelijke payloads te leveren. Hierdoor kan het voorkomen dat de payloads überhaupt worden gedownload of geactiveerd.

• Automatische updates en patches: De software wordt regelmatig bijgewerkt met de nieuwste definities en patches om kwetsbaarheden en nieuwe bedreigingen aan te pakken, waardoor de kans kleiner wordt dat payloads succesvol zijn.

Door deze verschillende methoden te combineren, biedt Defender for Endpoint een gelaagde en veelzijdige verdediging tegen verschillende soorten aanvallen, waaronder die welke schadelijke payloads bevatten. Het doel is om een effectieve bescherming te bieden en de impact van cyberaanvallen te minimaliseren.