GDPR en Office 365 tooling: Wat kun jij betekenen voor jouw IT-omgeving?

Deel 3 van 4

In deel twee van deze blogreeks heb ik een aantal Office 365 tools laten zien die je kunnen helpen rondom het registreren van gegevens in het kader van GDPR-compliancy.

In dit deel ga ik verder in op het topic bescherming. Met GDPR om de hoek wenst natuurlijk iedere organisatie dat haar gegevens veilig opgeslagen zijn. Ongeacht of deze gegevens nu on-premise opgeslagen zijn of in de cloud.

![]()

Bescherming

Met gegevens publiekelijk benaderbaar in de cloud is beveiliging belangrijker dan ooit. Na een cloudmigratie wordt het scala aan connected devices vele malen groter. Denk bijvoorbeeld aan smartphones en tablets die gekoppeld worden aan je omgeving, via verschillende toepassingen. Je zult dus je infrastructuur aan moeten passen en up-to-date moeten houden. Naast je infrastructuur moet natuurlijk ook je cloud omgeving goed beveiligd zijn. Aangezien Microsoft zelf alle beveiligingsupdates uitrolt op de Office 365 cloud omgeving is dat al gedekt, maar wat kun je nog meer doen? Office 365 komt met veel handige instellingen en producten die je omgeving nog net wat veiliger kunnen maken. In deze blog leg ik er een aantal uit.

![]()

Multi-factor authenticatie

In deze blog beschrijf ik alleen Office 365 Multi-factor authenticatie. Deze zit gratis in je Office 365 subscriptie. Office 365 Multi-factor authenticatie kun je desgewenst nog uitbreiden naar Azure Multi-factor authenticatie.

Multi-factor authenticatie is een verificatiemethode waarbij de gebruiker naast een gebruikersnaam en wachtwoord ook nog aan een tweede verificatiefactor moet voldoen. In het geval van Office 365 moet de gebruiker bijvoorbeeld ook een telefoongesprek, sms of een melding in de app bevestigen waarna pas met het account ingelogd kan worden. Mocht een derde persoon op welke manier dan ook het wachtwoord van één van de gebruikers in je tenant achterhalen kan deze nog steeds niet inloggen zonder ook de gekoppelde smartphone bij zich te hebben.

Bron: https://samitsolutions.com/multi-factor-authentication/

Multi-factor authenticatie kan ook bijdragen aan een sterker wachtwoord. Op dit moment hebben veel organisaties een afgedwongen “paswoord verloopdatum” ingesteld, waardoor gebruikers iedere x-periode hun wachtwoord aan moeten passen. Vaak mag je dan ook niet een oud wachtwoord gebruiken en in de praktijk leidt dit vaak tot een steeds makkelijker wachtwoord of een wachtwoord met opvolgnummers (want gebruikers willen niet steeds een moeilijk wachtwoord onthouden dat ze elke dag in moeten vullen).

Microsoft beveelt het uitzetten van wachtwoordverloop op dit moment ook al aan als je inlogt op het Office 365 beheercentrum van je (first release) tenant:

Hierin wordt vervolgens ook verwezen naar de whitepaper “Microsoft Password Guidance”.

Wil je weten hoe je Multi-Factor authenticatie in kunt stellen voor jouw organisatie?

Op de support-site van Microsoft Office staat een stappenplan voor het instellen en afdwingen van Office 365 Multi-factor authenticatie. Deze kun je hier vinden.

![]()

Advanced Threat Protection

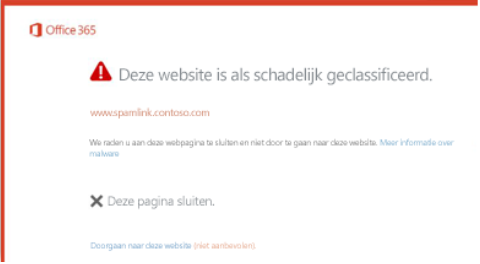

Veel organisaties zijn tegenwoordig afhankelijk van IT. Een grote bedreiging voor deze organisaties is dan ook malware. Niet alle gebruikers zijn even technisch onderlegd en kunnen onopgemerkt op schadelijke koppelingen klikken en/of een schadelijk stukje software downloaden. Advanced Threat Protection (ATP) past de hyperlinks in inkomende mails aan zodat ze door een proxy van Microsoft lopen en controleert daarna de link. Als de gebruiker vervolgens op de link in de mail klikt krijgt deze een bericht als de inhoud van de link niet valide is:

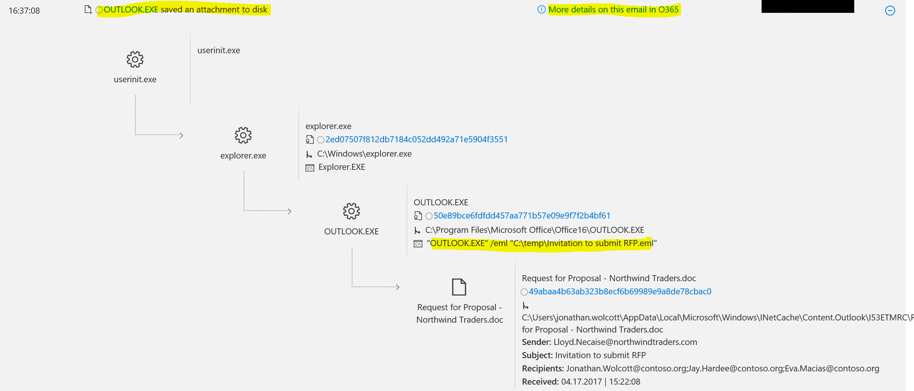

Advanced Threat Protection (ATP) vormt daarmee een extra beschermingslaag op Exchange Online. Het maakt gebruik van de Microsoft Intelligent Security Graph die allerlei gegevens verzamelt over verschillende omgevingen. Hoe dit kan werken beschrijf ik in het volgende scenario: In Windows Defender ATP wordt een kwaadaardig proces ontdekt naar aanleiding van een binnengekomen e-mail. Vervolgens wordt deze informatie door de Microsoft Intelligent Security Graph naar Office 365 ATP gestuurd. Met deze informatie kan Office 365 ATP e-mails blokkeren die van dezelfde aard zijn zodat de malware niet verder verspreid kan worden. Je kunt vervolgens in Office 365 topdown de vertakking van processen zien waar de malware vandaan komt en onder welk proces, machine en gebruikersaccount het stukje code gevonden is.

In een ander voorbeeld maakt een proces een connectie naar een niet bekend IP-adres. Vervolgens kun je in Office 365 ATP op dit IP-adres klikken en controleren wie wanneer en vanaf welk device met welk account een aanroep gedaan heeft naar dit IP-adres.

Binnen ATP kun je ook een device isoleren door deze van het netwerk los te koppelen. Er blijft echter wel een connectie met Office 365 ATP, om verdere logging van dit device vast te kunnen leggen.

![]()

Mobile Device Management

In deze blog beschrijf ik alleen Office 365 Mobile Device Management (MDM). Deze zit gratis in je Office 365 subscriptie. Als uitbreiding kun je desgewenst uitbreiden naar Microsoft Intune. De functionaliteiten van Intune zijn hier echter buiten de scope gelaten.

Tegenwoordig worden gegevens van de organisatie niet alleen meer op laptops en pc’s bewaard. Met de komst van cloudomgevingen en verschillende soorten smart devices zijn gegevens steeds toegankelijker geworden. Doordat gegevens meer ‘buiten de deur’ meegenomen worden is de kans op een potentieel datalek door bijvoorbeeld het verliezen van een device ook groter geworden. Hierdoor ben je als organisatie steeds meer genoodzaakt om hier actie op te ondernemen.

Met Mobile Device Management (MDM) in Office 365 kun je verschillende devices van de gebruikers van de organisatie beveiligen en beheren. Laten we een verloren device als voorbeeld nemen. Op dat moment heb je een potentieel datalek. Om dit lek te dichten kun je met MDM van afstand de bedrijfsgegevens wissen van het device. Je kunt ervoor kiezen om alleen bedrijfsspecifieke gegevens te wissen of om het hele device een factory reset te geven.

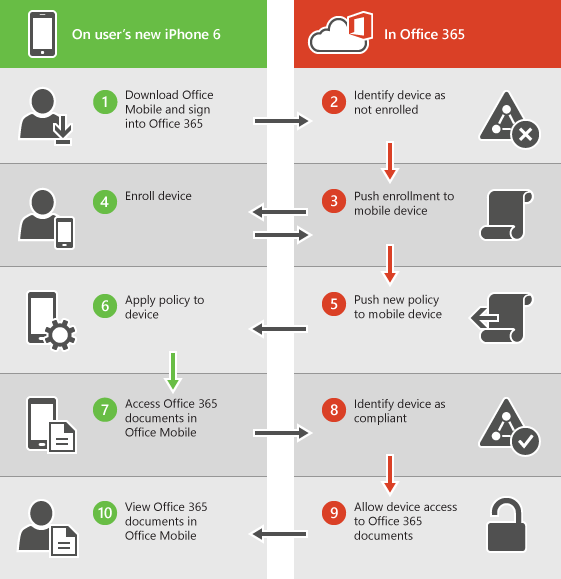

Naast het extern wissen van gegevens kun je met MDM ook organisatie breed een beleid verplichten voor mobiele devices. Door een beleid te verplichten vereis je dat een device compliant is naar de maatstaven van de organisatie. Een voorbeeld hiervan is het verplichten van een bepaald loginniveau op het device. Pas als het device aan de richtlijnen van de organisatie voldoet kan de gebruiker bij zijn/haar gegevens. In de volgende afbeelding zie je hoe een dergelijk inlogproces verloopt:

Bron: https://support.office.com/en-us/article/capabilities-of-built-in-mobile-device-management-for-office-365-a1da44e5-7475-4992-be91-9ccec25905b0

Ten slotte kun je ook nog een preventieve beleidsregel instellen. Een voorbeeld hiervan is het instellen van een beleid zodat alle bedrijfsgegevens worden gewist als een gebruiker meer dan drie keer achter elkaar foutief inlogt op het device.

Ter info in het kader van GDPR: In deze blog ben ik er vanuit gegaan dat MDM geïnstalleerd wordt op een door de werkgever verschafte device (bijv. telefoon) die enkel gebruikt wordt voor zakelijke doeleinden en dat de werknemer schriftelijk toestemming (al is het in het arbeidscontract) heeft gegeven voor het gebruik van MDM. Tevens dient de scope samen met het doel opgenomen te worden in het verwerkingsregister. Op het moment dat Mobile Device Management geïnstalleerd wordt op een privé device of een zogenoemd “Bring Your Own” device kan namelijk de privacy van de werknemer geschonden worden doordat de werkgever via MDM in theorie het device zou kunnen volgen of berichten, foto’s en/of video’s zou kunnen bekijken.

![]()

In het laatste deel van deze blogreeks vertel ik je over een aantal monitoring tools welke je kunt gebruiken voor Office 365 en welke je helpen op weg naar GDPR-compliancy.

Mocht je meer informatie willen omtrent één van de bovenstaande tools of heb je een andere vraag over dit onderwerp dan ga ik graag een keer met je in gesprek. Laat een comment achter of stuur een bericht op m’n LinkedIn profiel!

![]()

Klik hier voor meer informatie over Valid's AVG dienstverlening.